Cục Điều tra Liên bang Hoa Kỳ (FBI), Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng (CISA), Trung tâm An ninh mạng Quốc gia Hà Lan (NCSC-NL) và Trung tâm tội phạm mạng châu Âu (EC3) của Europol đã đưa ra cảnh báo chung về ransomware Akira.

Nhóm này chịu trách nhiệm về các cuộc tấn công vào hơn 250 doanh nghiệp và các thực thể cơ sở hạ tầng quan trọng kể từ tháng 3/2023, chủ yếu ở Bắc Mỹ, châu Âu và Úc.

Tham gia Cộng đồng BeInCrypto trên Telegram để tìm hiểu về các bài phân tích kỹ thuật, thảo luận về tiền điện tử và nhận câu trả lời cho tất cả các câu hỏi của bạn từ các chuyên gia và nhà giao dịch chuyên nghiệp của chúng tôi nhé.

Kỹ thuật tiến hóa và phương thức tấn công của ransomware Akira

Các tác nhân sử dụng ransomware Akira đã tích lũy được khoảng 42 triệu USD tiền chuộc tính đến ngày 01/1/2024. Họ đã nhắm mục tiêu vào các ngành công nghiệp khác nhau, gây ra mối quan tâm đáng kể cho các tổ chức trên toàn thế giới.

Ban đầu được viết bằng C ++, Akira mã hóa các tệp có phần mở rộng .akira. Tuy nhiên, các biến thể đã xuất hiện. Bắt đầu từ tháng 8/2023, nhóm đã triển khai ransomware Megazord dựa trên Rust, thêm phần mở rộng .powerranges vào các tệp được mã hóa của mình. Một số cuộc tấn công hiện nay liên quan đến việc triển khai cả hai biến thể Megazord và Akira để tăng tác động.

FBI và các nhà nghiên cứu an ninh mạng đã truy tìm các phương pháp truy cập ban đầu của Akira. Thông thường, họ khai thác các lỗ hổng đã biết trong các dịch vụ VPN của Cisco thiếu xác thực đa yếu tố (MFA). Họ cũng có quyền truy cập thông qua các giao thức máy tính để bàn từ xa, lừa đảo qua mạng và thông tin đăng nhập bị xâm phạm.

Khi vào bên trong mạng, những kẻ tấn công sử dụng Akira tạo tài khoản tên miền mới. Sau đó, họ tận dụng các công cụ thu thập thông tin xác thực như Mimikatz để leo thang các đặc quyền. Các thực thể đằng sau Akira thường xuyên vô hiệu hóa phần mềm bảo mật trước khi di chuyển ngang qua các mạng bị xâm nhập. PowerTool đã được quan sát thấy tắt các quy trình chống vi-rút để tránh bị phát hiện.

Để đánh cắp dữ liệu nhạy cảm, Akira sử dụng rộng rãi các công cụ lọc như FileZilla, WinSCP và các dịch vụ lưu trữ đám mây. Họ thiết lập các kênh lệnh và kiểm soát với AnyDesk, RustDesk và Cloudflare Tunnel.

Đúng với mô hình tống tiền kép, Akira mã hóa hệ thống sau khi đánh cắp dữ liệu. Ghi chú tiền chuộc của họ bao gồm một mã duy nhất và URL .onion để liên hệ với họ. Họ không nêu rõ số tiền chuộc ban đầu, gây áp lực buộc nạn nhân phải thương lượng. Thanh toán tiền chuộc được thanh toán bằng Bitcoin đến các địa chỉ ví tiền điện tử được cung cấp bởi các tác nhân đe dọa.

Hơn nữa, để gây thêm áp lực, các tác nhân đe dọa Akira đe dọa sẽ công bố dữ liệu bị rò rỉ trên mạng Tor và, trong một số trường hợp, đã gọi cho các công ty bị hại, theo báo cáo của FBI.

FBI, CISA, EC3 và NCSC-NL đã đưa ra các khuyến nghị toàn diện về việc thực hiện các biện pháp bảo mật để giảm thiểu nguy cơ tấn công thành công.

Ngoài việc áp dụng các biện pháp giảm thiểu, FBI, CISA, EC3 và NCSC-NL khuyên bạn nên thực hiện, thử nghiệm và xác nhận chương trình bảo mật của tổ chức bạn chống lại các hành vi đe dọa được ánh xạ đến khuôn khổ MITRE ATT &CK for Enterprise trong tư vấn này.

CISA viết trong báo cáo của mình.

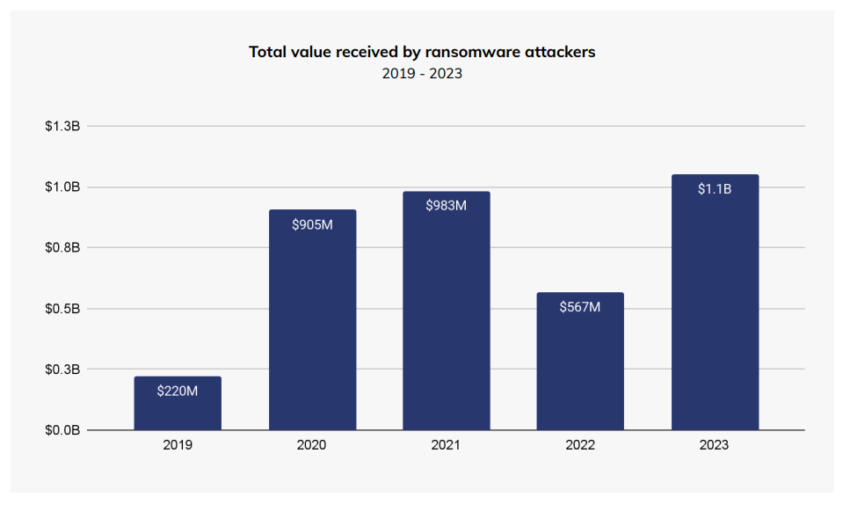

Theo báo cáo Chainalysis tháng 2/2024, các cuộc tấn công ransomware gia tăng vào năm 2023, với 1 tỷ USD bị tống tiền từ các nạn nhân. Điều này nhấn mạnh mối đe dọa mạng ngày càng tăng và sự cần thiết của các tổ chức để tăng cường phòng thủ mạng của họ.