Sandwich attack là một hình thức mà kẻ tấn công lợi dụng các nhược điểm về tỷ lệ trượt giá, pool thanh khoản… để trục lợi bất chính.

Tham gia Cộng đồng BeInCrypto trên Telegram để tìm hiểu về các bài phân tích kỹ thuật, thảo luận về tiền điện tử và nhận câu trả lời cho tất cả các câu hỏi của bạn từ các chuyên gia và nhà giao dịch chuyên nghiệp của chúng tôi nhé.

Trong một bản tin trước đó, BeInCrypto đã đề cập đến việc có một Ethereum MEV bot đã trả đến 1 triệu USD phí gas để bơm một số meme coin vốn hóa thấp. Theo đó, một vài dấu hiệu cho thấy MEV bot này đã thực hiện tấn công Sandwich với các meme coin đó. Vậy cụ thể tấn công Sandwich là gì và nó ảnh hưởng như thế nào trong lĩnh vực DeFi nói chung.

Hãy cùng BeInCrypto tìm hiểu kỹ hơn trong bài viết dưới đây nhé. Trong bài này, BeInCrypto sẽ đưa đến những phân tích đơn giản về một cuộc tấn công, giải thích vai trò của bot và các tài nguyên khác. Ngoài ra, chúng tôi đề cập đến các chiến lược tốt nhất để ngăn chặn các cuộc tấn công Sandwich trong tương lai.

- Hiểu đúng về hệ sinh thái DeFi

- Sandwich attack là gì?

- Có kịch bản nào khác cho các cuộc tấn công Sandwich không?

- Hậu quả của các cuộc tấn công Sandwich là gì?

- Làm thế nào là một cuộc tấn công Sandwich được thực hiện?

- Ngăn chặn và giảm thiểu một cuộc tấn công Sandwich

- Các cuộc tấn công Sandwich gần đây

- Lời kết

Hiểu đúng về hệ sinh thái DeFi

Trước khi tìm hiểu sâu hơn về các cuộc tấn công Sandwich, bạn nên hiểu những điều cơ bản của hệ sinh thái DeFi tiêu chuẩn. Sự xuất hiện của DeFi đã đưa các dịch vụ tài chính lên một tầm cao mới. Được hỗ trợ bởi các hợp đồng thông minh và công nghệ chuỗi khối, DeFi loại bỏ sự phụ thuộc quá mức vào các bên trung gian như các tổ chức tài chính. Nhưng vẫn còn một vấn đề nhức nhối. Vì chúng là sản phẩm của các đoạn code nên vẫn tồn tại rủi ro bị tấn công mạng, đặc biệt là khi các đoạn code đó không được audit cẩn trọng.

Ngoài ra, trong DeFi, các sàn giao dịch phi tập trung (DEX) là trung tâm của các cuộc tấn công này. Những kẻ tấn công theo hình thức Sandwich khai thác các khía cạnh đa dạng của các sàn giao dịch phi tập trung, bao gồm tỷ lệ trượt giá, nhóm thanh khoản, mã hợp đồng thông minh, (slippage)… để bắt đầu một cuộc tấn công Front-running.

Các thuật ngữ trong DeFi giúp bạn hiểu rõ hơn về Sandwich attack

- Hợp đồng thông minh: Là các đoạn mã được viết ra giúp tự động thực thi các yêu cầu đã được thiết lập sẵn.

- Sàn giao dịch phi tập trung (DEX): Sàn giao dịch dựa trên hợp đồng thông minh hỗ trợ giao dịch ngang hàng và giao dịch trực tiếp mà không cần trung gian tập trung.

- Nhóm thanh khoản: Nhóm (pool) các mã thông báo sử dụng hợp đồng thông minh để cung cấp thanh khoản cho các thị trường cụ thể. Các DEX dựa vào nhóm thanh khoản để có tính thanh khoản và giúp người dùng có thể hoán đổi (swap) giữa các đồng tiền điện tử với nhau.

- Slippage (Trượt giá): Chênh lệch giá giữa giao dịch dự kiến và giao dịch thực tế. Thanh khoản thị trường thấp hơn có thể gây ra tỷ lệ trượt giá cao hơn. Trên DEX, các nhà giao dịch phải xác định trước tùy chọn dung sai trượt giá để bắt đầu giao dịch an toàn hơn.

- Front-running (Chạy trước): Trong DeFi, những kẻ tấn công Sandwich sử dụng phương pháp này bằng cách thu thập thông tin về các lệnh đang chờ xử lý, MEV và các khía cạnh khác để thao túng các lệnh và kiếm lợi nhuận trong thời gian tạm thời.

Mỗi thuật ngữ hoặc khái niệm được đề cập đều có một vai trò trong cuộc tấn công Sandwich. Bây giờ chúng ta sẽ xâu chuỗi các khái niệm này để hiểu rõ hơn về cách thức hoạt động của một Sandwich attack nhé.

Sandwich attack là gì?

Khái niệm và cách thức hoạt động

Theo nghĩa đen, một cuộc Sandwich attack là một cuộc tấn công mà kẻ tấn công kẹp một giao dịch của một người nào đó bằng cách sử dụng hai giao dịch khác riêng biệt. Để hiểu rõ hơn, trước tiên chúng ta hãy phân tích phương thức hoạt động của các AMM.

Lấy ví dụ về trường hợp của David và Roger chẳng hạn. AMM đang xây dựng các khối của DEX. Giả sử David đang cố gắng hoán đổi hoặc giao dịch một loại tiền điện tử này để lấy một loại tiền điện tử khác, nhưng không có tính thanh khoản rõ ràng. Trong trường hợp đó, lệnh có thể mất một chút thời gian để thực hiện. David có thể dựa vào AMM kết nối anh ấy với nhóm thanh khoản cho cặp có liên quan (cặp mà anh ấy đang để mắt tới). Giá tương đương để giao dịch hoặc chuyển đổi tùy thuộc vào cách AMM đánh giá tỷ lệ của các tài sản liên quan và tính thanh khoản khả dụng.

Trong một cuộc tấn công Sandwich, tiền đề cho cuộc tấn công là khi kẻ tấn công (chẳng hạn như Roger) sẽ để mắt đến David và sẽ cố gắng chạy trước giao dịch của David để kiếm lợi nhuận. Đây là cách nó sẽ thực hiện.

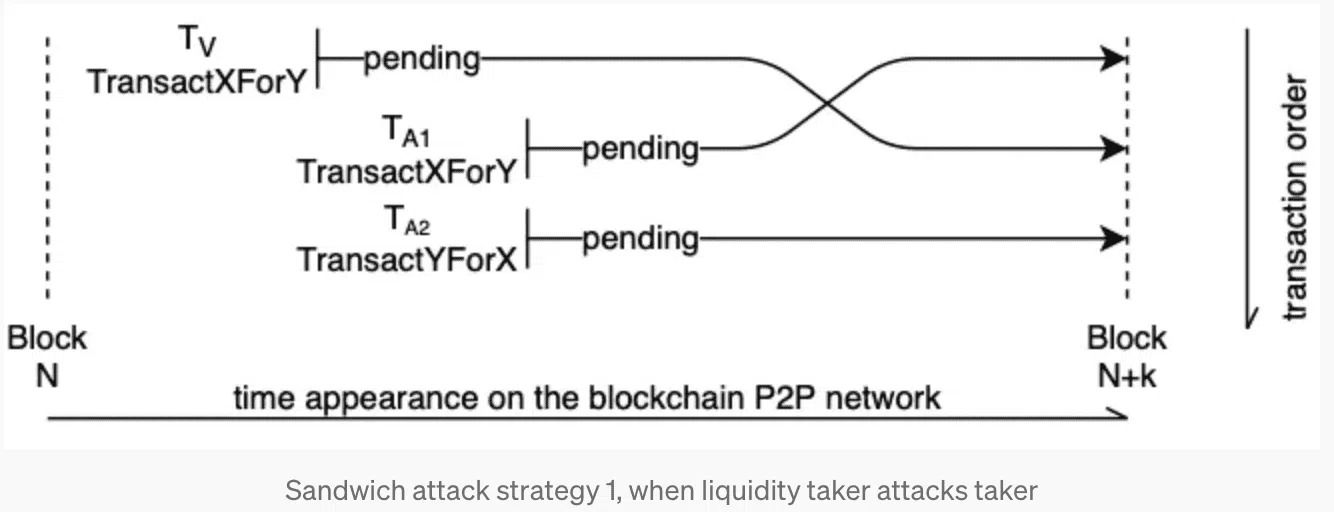

- Roger sẽ đặt hai giao dịch một trước và một sau giao dịch của David. Trong giao dịch đầu tiên, Roger sẽ mua một lượng đáng kể tiền điện tử mà David dự định giao dịch hoặc mua bằng hoán đổi. Theo hình ảnh trên, thứ tự của Roger sẽ là TA1, cố gắng chạy trước Tv của David.

- Điều này sẽ đẩy giá của tiền điện tử lên cao hơn (do áp lực mua tăng) và AMM xử lý giao dịch của David ở mức giá cao hơn — do sự thay đổi đột ngột về tỷ lệ tài sản trong pool. Điều này có nghĩa là David sẽ nhận được ít tài sản hơn so với dự kiến do giá bị đẩy lên cao hơn. Xin lưu ý rằng Roger đã mua tài sản ở mức giá thấp hơn và đẩy giá lên cao hơn một cách giả tạo.

- Sau khi hoàn thành, Roger sẽ tạo một giao dịch bên bán, hoặc TA2, chỉ để bán tài sản mà anh ta đã có trước đó. Với giá của tài sản tăng cao hơn do lệnh mua của Roger và giao dịch hoán đổi hoặc giao dịch của David, việc bán nó ngay bây giờ sẽ mang lại một số lợi nhuận cho Roger. Do đó, Roger kiếm được lợi nhuận bằng chi phí của David.

Bây giờ để giúp bạn hiểu rõ hơn về ngữ cảnh trên, hãy thử hình dung nó thông qua các con số thực tế như dưới đây.

Giải nghĩa cuộc tấn công Sandwich với con số thực tế

Bây giờ chúng ta hãy xem lại ví dụ thực tế của David – Roger với tài sản thực.

- Giả sử David muốn hoán đổi 100 ETH lấy 2,000 DAI cho mỗi ETH trên DEX, sử dụng AMM và nhóm ETH-DAI của nó. Điều này có nghĩa là đối với các giao dịch hoán đổi lấy 200,000 DAI sẽ tương đương 100 ETH. Đó sẽ là kịch bản lý tưởng.

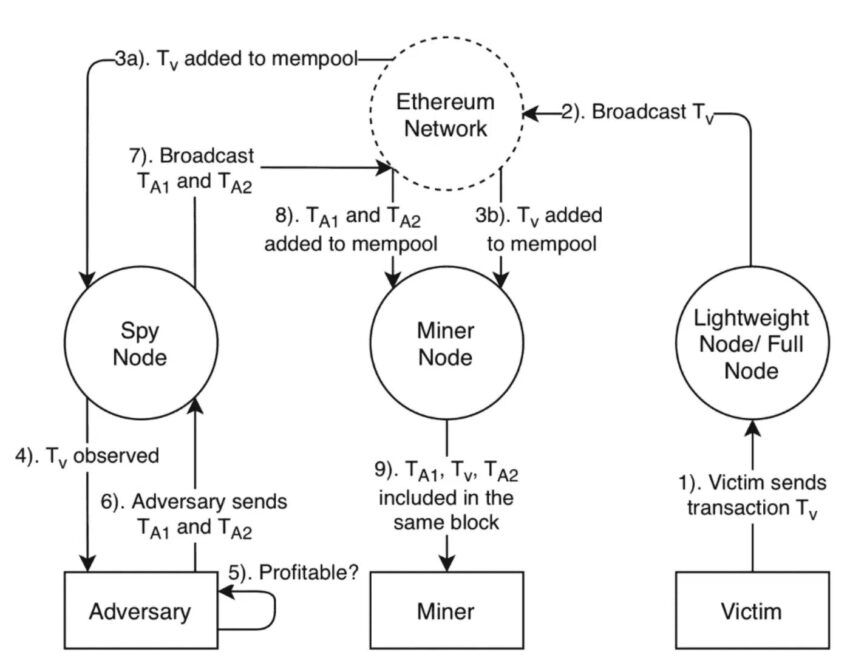

- David đưa ra một yêu cầu giao dịch, yêu cầu này sẽ chuyển đến mempool công khai (vì blockchain minh bạch) — trung tâm lưu trữ cho các giao dịch đang chờ xử lý. Roger đã kiểm tra mempool để tìm những ý tưởng khả thi cho mục đích front-running. Anh ta nhận thấy giao dịch khá lớn của David và quá trình bắt đầu.

- Roger ngay lập tức đặt lệnh mua ETH, 100 ETH với 2,000 DAI mỗi ETH, giống như của David hoặc cao hơn. Anh ấy thậm chí còn đưa ra mức phí gas cao hơn để sử dụng khía cạnh MEV và vượt lên trước giao dịch của David. Điều này có nghĩa là giao dịch của David chạy trước.

- Điều này sẽ làm tăng giá của ETH lên, chẳng hạn như 2,100 DAI đổi lấy 1 ETH. Vì vậy, hiện tại, với việc giá ETH bị tăng cao do áp lực mua đột ngột, tỷ giá hối đoái mà David nhận được khi đổi 100 ETH lấy DAI thấp hơn mức anh ấy mong đợi.

- Vì David đang lên kế hoạch đổi 100 ETH lấy 200,000 DAI, nên giờ đây anh ấy sẽ chỉ nhận được khoảng 95 ETH. Tuy nhiên, lệnh mua của David sẽ làm tăng giá ETH một lần nữa, có lợi cho Roger.

- Sau khi giao dịch thua lỗ của David hoàn tất, Roger đặt lệnh bán (back-running transaction – Giao dịch chạy ngược) để loại bỏ tất cả 100 ETH mà anh ấy đã mua với mức giá tăng cao là 2,100 DAI mỗi ETH hoặc thậm chí cao hơn. Bằng cách này, anh ấy kiếm được khoản lợi nhuận đáng kể là 100 DAI trên mỗi ETH.

Tìm hiểu về tỷ giá hối đoái và sự trượt giá

Đến lúc này, bạn có thể cảm thấy bối rối rằng tại sao David nhận được tỷ giá hối đoái thấp, nhưng khi Roger bán 100 ETH của mình, anh ấy lại nhận được tỷ giá 2,100 DAI trên mỗi ETH hoặc thậm chí hơn? Hãy để BeInCrypto giúp bạn làm rõ điều này.

- Khi Roger đặt lệnh mua, đẩy giá ETH lên 2,100 DAI mỗi ETH, AMM cần cân bằng lại tỷ giá hối đoái để duy trì tính thanh khoản, vì lệnh mua tiêu tốn một phần thanh khoản của pool. Đây là lý do tại sao David nhận được tỷ giá hối đoái thấp, vì AMM nhanh chóng điều chỉnh nó sau khi lệnh của Roger chạy trước lệnh của David và được thực hiện.

- Tuy nhiên, khi Roger kết thúc cuộc tấn công bằng lệnh bán 100 ETH, anh ấy đã tăng thêm tính thanh khoản cho pool, ổn định tỷ giá hối đoái và nhận được mức giá ETH-to-DAI tốt nhất (chẳng hạn 2,100 DAI mỗi ETH). Bên cạnh đó, lệnh mua của David, được bắt đầu trước hoặc sau lệnh bán của Roger, cũng sẽ đẩy giá ETH lên cao hơn, khiến việc bán có lãi cho Roger.

- Ngoài ra, những kẻ tấn công kiểu Sandwich như Roger thực hiện các giao dịch này ở tốc độ khác nhau thông qua các bot và công cụ tinh vi trước khi AMM có thể điều chỉnh tỷ giá hối đoái về mức bình thường. Đây cũng đúng là những gì đã xảy ra với một số meme coin mà BeInCrypto đã nhắc đến ở đầu bài viết như PEPE, CHAD, WOJAK…

Hãy cùng chúng tôi tìm hiểu sâu hơn về trường hợp này nhé.

Chuyện gì xảy ra với PEPE và các meme coin khác?

PEPE là một mã thông báo lấy cảm hứng từ meme Pepe the Frog. Kể từ giữa tháng 4/2023, PEPE đã trở thành điểm nóng của các cuộc tấn công Sandwich, bot MEV. Nhưng trước khi đi sâu vào trường hợp này, hãy cùng xem qua một số vấn đề dưới đây:.

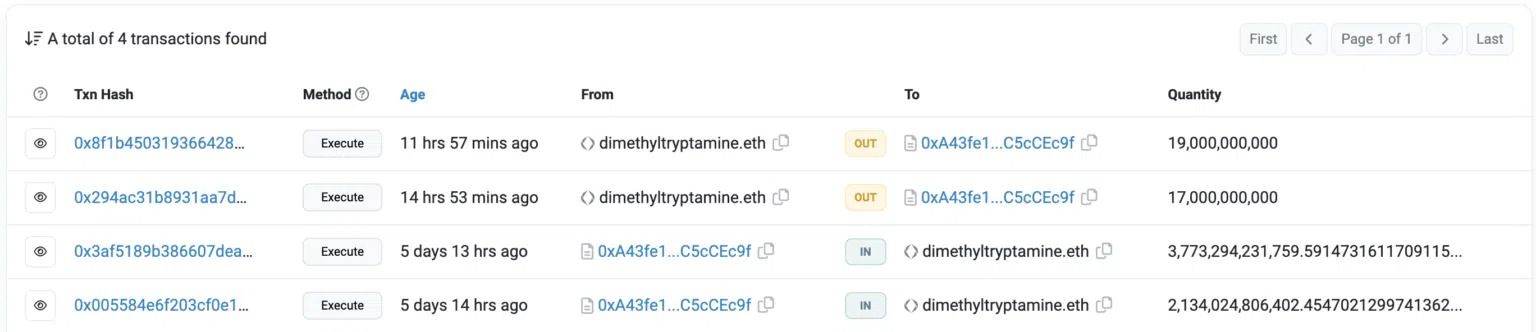

- Mạng mã thông báo PEPE ban đầu không có nhiều thanh khoản. Mọi người hầu như không biết về nó. Tuy nhiên, mọi thứ đã thay đổi khi dòng tweet dưới đây xuất hiện, đề cập đến cách một địa chỉ có tên dimethyltryptamine.eth (Milady) đã thấy chiếc ví chưa token PEPE trị giá 250 USD tăng lên 1.5 triệu USD.

- Khi các meme coin được thúc đẩy bởi sự cường điệu, giá của các mã thông báo PEPE tăng cao đã đẩy giá trị của ví nắm giữ nó lên mức cao hơn. Nhưng cũng có những thực thể khác đang tham gia vào quá trình này.

- Trong khi giá của PEPE đang tăng lên, một địa chỉ khác — jaredfromsubway.eth — đã sử dụng các bot MEV để chạy trước các giao dịch mua PEPE trên mạng. Và như với bất kỳ trường hợp tấn công Sandwich nào khác, việc chạy trước không ngừng này tiếp tục đẩy giá PEPE lên cao hơn.

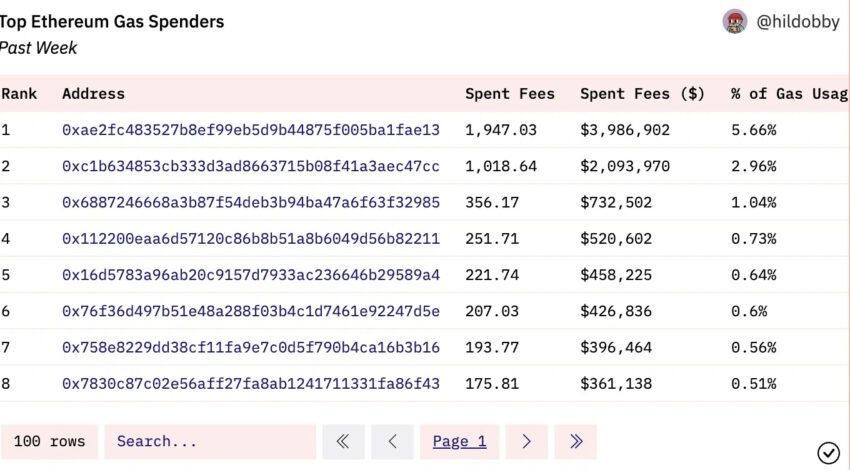

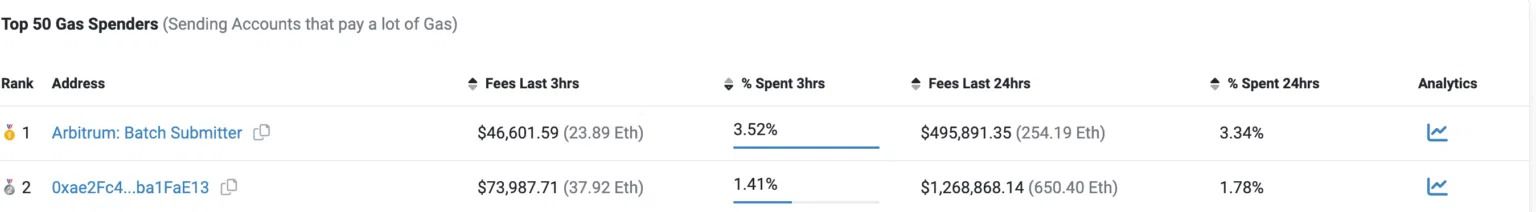

- Dữ liệu Gas Spend từ Dune Analytics xếp địa chỉ này là địa chỉ sử dụng “gas” hàng đầu trong tuần qua, với địa chỉ này đóng góp gần 5.7% tổng lượng gas đã sử dụng hàng tuần. Vì chạy trước có thể đẩy giá của tài sản lên cao hơn, vai trò của cuộc tấn công Sandwich do bot MEV dẫn đầu trong việc đẩy giá trị của dimethyltryptamine.eth cao hơn không thể bị giảm giá.

Bot tấn công Sandwich và sự tăng giá của PEPE và CHAD

Vai trò của Sandwich bot trong việc đẩy giá không bị chỉ dừng lại đối với mã thông báo PEPE. Một dự án khác, Chad Coin (CHAD), tăng hơn 51% mỗi ngày (kể từ ngày 20/4/2022), với các bot Sandwich đẩy giá cao hơn. Đối với các chi tiết cụ thể, địa chỉ jaredfromsubway.eth đã chi hơn 1.28 triệu USD chi phí giao dịch hoặc phí trong khoảng thời gian 24 giờ để chạy trước.

Một loạt các cuộc tấn công Sandwich do jaredfromsubway.eth khởi xướng có thể đã tích lũy được khoản lợi nhuận trị giá 1.4 triệu USD chỉ tính riêng kể từ ngày 18/4/2023 — lợi nhuận từ chi phí của những người giao dịch phải mua PEPE và CHAD với giá cao hơn. Hoạt động của các bot Sandwich này cao nhất vào ngày 19/4/2022, khi giá gas trung bình mỗi giờ có thời điểm tăng lên 119 Gwei.

Các nhà bình luận Twitter có kinh nghiệm đã đề xuất sử dụng các trình chặn MEV để ngăn chặn các cuộc tấn công kiểu Sandwich.

Có kịch bản nào khác cho các cuộc tấn công Sandwich không?

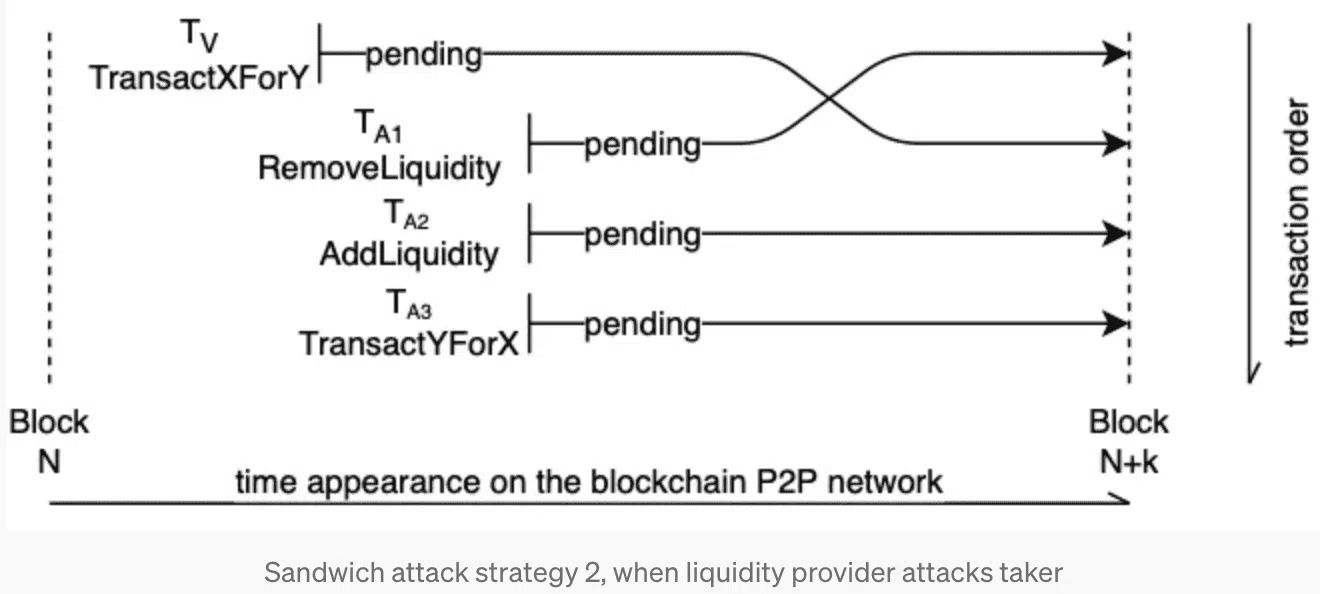

Trong khi các giao dịch chạy trước và chạy sau là một phần của các cuộc tấn công Sandwich, các tình huống khác có thể xảy ra. Trong một số trường hợp, những kẻ tấn công không phải lúc nào cũng chạy trước các giao dịch bằng cách sử dụng chi phí giao dịch cao hơn hoặc miễn phí. Thay vào đó, họ loại bỏ thanh khoản khỏi pool thanh khoản trước khi giao dịch của nạn nhân được thực hiện.

Điều này khiến nạn nhân mua với giá cao hơn, cuối cùng đẩy giá lên cao hơn. Đối thủ hoặc kẻ tấn công sau đó đẩy giá lên cao hơn nữa. Sau khi thực hiện xong, một giao dịch khác, giao dịch ngược với giao dịch của nạn nhân hoặc giao dịch chạy ngược, được bắt đầu để bán hoặc rút ngắn tài sản ở mức giá cao hơn, giúp kẻ tấn công kiếm được lợi nhuận trong quá trình này.

Và cuối cùng, có thể có một kịch bản khác với nhiều kẻ tấn công đứng sau cùng một nạn nhân hoặc giao dịch có giá trị cao. Loại kịch bản giao dịch săn mồi này làm giảm khía cạnh lợi nhuận của một cuộc tấn công Sandwich. Các giao dịch của nạn nhân mất nhiều thời gian hơn bình thường, lợi nhuận dự kiến cũng giảm.

Hậu quả của các cuộc tấn công Sandwich là gì?

Một cuộc tấn công Sandwich có thể gây hại cho các nhà giao dịch và sàn giao dịch. Dưới đây là một số hậu quả rõ ràng nhất:

Đối với nhà giao dịch:

- Khả năng mất tiền cao với tỷ giá hối đoái biến động giữa các tài sản.

- Sẽ có ít nhà giao dịch tham gia vào hệ sinh thái DeFi hơn, làm giảm hoạt động và tính thanh khoản của hệ sinh thái.

Đối với hệ sinh thái DeFi:

- Mất niềm tin và giảm tỷ lệ áp dụng.

- Mang tiếng xấu cho hệ sinh thái DeFi, làm giảm dòng vốn.

- Các cuộc tấn công thường xuyên có thể thu hút ánh nhìn quy định tiêu cực.

Làm thế nào là một cuộc tấn công Sandwich được thực hiện?

Trước khi chúng ta có kế hoạch ngăn chặn các cuộc tấn công này, chúng ta cần biết chúng hoạt động như thế nào. Ví dụ mà chúng ta đã thảo luận chỉ cho chúng ta biết điều gì sẽ xảy ra. Đây là toàn bộ những gì về cách một cuộc tấn công sẽ diễn ra.

Vai trò của bot

Những kẻ tấn công dựa vào bot để quét mempool cho các giao dịch đang chờ xử lý. Họ thường để mắt đến các giao dịch hoặc giao dịch hoán đổi có giá trị cao. Sau khi xác định được mục tiêu tiềm năng (giao dịch đang chờ lựa chọn), họ sử dụng các thuật toán giao dịch tốc độ cao để chạy trước giao dịch mục tiêu và chạy ngược các lệnh bán để khai thác thị trường hoặc tập hợp sự mất cân bằng do lệnh mua của họ tạo ra. Người mua PEPE và CHAD chạy trước là ví dụ gần đây nhất về cách các bot MEV hoặc Sandwich được đưa vào sử dụng.

Điều quan trọng cần lưu ý là những kẻ tấn công này thường sử dụng cơ sở hạ tầng và Internet tốc độ cao với độ trễ thấp để có thể thực hiện giao dịch nhanh hơn.

Giao dịch nào dễ bị tấn công và tại sao?

Những kẻ tấn công thường để mắt đến các giao dịch có giá trị cao và có một lý do đằng sau sự lựa chọn này. Nhưng trước tiên, chúng ta hãy nhanh chóng hiểu cách thức hoạt động của nhóm thanh khoản được cung cấp bởi AMM và các thuật toán định giá.

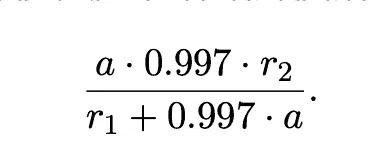

Nhóm thanh khoản có các khoản dự trữ cụ thể, chẳng hạn như r1 và r2, cũng như dự trữ ETH và DAI (như ví dụ của David-Roger ở phần trước). Giả sử rằng phí hoặc chi phí giao dịch là 0.3% của tài sản đầu vào — DAI trong trường hợp giao dịch của David và ‘a’ là số lượng tài sản được hoán đổi — số lượng tài sản mà một người nhận được do hoán đổi có thể là được xác định bởi công thức dưới đây.

Vì tài sản được trả lại là một hàm của r1 và r2, nên số lượng tài sản có thể thu được có thể thay đổi giữa ký giao dịch và thực hiện giao dịch. Đây là sự khác biệt về thời gian mà kẻ tấn công bánh sandwich cần để thực hiện các giao dịch chạy trước và chạy sau, thay đổi giá trị của r1 và r2 để có lợi cho chúng.

Thanh khoản là chìa khóa

Công thức mà chúng ta đã thấy tương ứng với tích không đổi AMM trong đó sự cân bằng giữa r1 và r2 luôn được tôn trọng. Tỷ giá trượt và tỷ giá hối đoái được cung cấp cho phù hợp. Một lệnh mua lớn hoặc thậm chí là một lệnh bán làm mất cân bằng tỷ lệ r1 và r2, khiến thuật toán AMM điều chỉnh tỷ giá hoán đổi để bù đắp. Đây là những gì kẻ tấn công muốn kiếm lợi nhuận.

Trong hầu hết các trường hợp, kẻ tấn công tìm thấy một giao dịch có giá trị cao và chỉ cần sao chép giao dịch đó với phí gas cao hơn. Điều này kích hoạt khía cạnh MEV của việc tạo khối. Trong một lĩnh vực mà những người khai thác muốn nhận được nhiều phần thưởng hơn bằng cách cho phép các giao dịch gas cao được thực hiện trước, các giao dịch bị kẹp như giao dịch của nạn nhân có thể dẫn đến thua lỗ. Cuối cùng, kẻ tấn công mua tài sản với giá thấp (điều mà nạn nhân dự định nhưng quá chậm) và bán tài sản đó với giá cao hơn.

Những kẻ tấn công sử dụng những kỹ thuật nào?

Đây là cách những kẻ tấn công Sandwich tạo ra tỷ lệ trượt giá bất ngờ và tỷ giá hối đoái tồi tệ nhất có thể xảy ra đối với các nạn nhân nhẹ dạ:

- Những kẻ tấn công tạo ra nhiều giao dịch với phí gas cao hơn, tương tự như các giao dịch của nạn nhân.

- Họ sử dụng bot để theo dõi mempool (như đã đề cập trước đó).

- Họ sử dụng kết hợp các lệnh thị trường và lệnh giới hạn để tạo ra tỷ lệ trượt giá bất ngờ có lợi cho giao dịch của họ.

- Họ thậm chí còn sử dụng các khoản vay chớp nhoáng (flash loan) để vay tiền nhằm hỗ trợ pool thanh khoản của mình, thao túng các giao dịch.

- Như đã thấy, không có nhiều điều mà một nhà giao dịch vô tình như David có thể làm để ngăn cản nỗ lực của những kẻ tấn công như Roger. Nhưng có một số cách để giải quyết vấn đề này.

Ngăn chặn và giảm thiểu một cuộc tấn công Sandwich

Mặc dù một số người có thể không coi các giao dịch xen kẽ là các cuộc tấn công, những hành động như vậy là phi đạo đức. Dưới đây là một số gợi ý và thông tin chi tiết để giúp bạn tránh xa các cuộc tấn công kiểu Sandwich:

- Là một nhà giao dịch, bạn nên tránh thực hiện các giao dịch có giá trị cao trong giờ cao điểm, đặc biệt là khi thị trường biến động mạnh.

- Các nhà giao dịch nên sử dụng các công cụ bảo vệ và phát hiện trượt giá mọi lúc. Lưu ý rằng ngay cả khi giao dịch không được thực hiện do bảo vệ trượt giá, phí gas hoặc chi phí giao dịch vẫn phải được thanh toán.

- Thương nhân phải kiểm tra kỹ mọi khía cạnh của giao dịch, bao gồm phí gas, tỷ giá hối đoái và số tiền trước khi thực hiện giao dịch.

- Nhà giao dịch không bao giờ được sử dụng mạng không an toàn trong khi tương tác với pool thanh khoản.

- Các nền tảng DeFi đang tích cực tích hợp các chiến lược chống chạy trước như giao dịch flash bot để kết nối trực tiếp người giao dịch với người xác thực đáng tin cậy để thực hiện giao dịch.

- Nhóm thanh khoản đang khám phá các giải pháp chặn MEV mới, cản trở khái niệm gửi và xác thực giao dịch được xác thực với phí gas cao hơn.

Một số nhóm thanh khoản cung cấp “tách lệnh” như một chiến lược giảm thiểu tiêu chuẩn, vì việc phá vỡ một đơn hàng lớn sẽ đánh bại mục đích bắt đầu một cuộc tấn công bánh sandwich giá trị cao.

Các cuộc tấn công Sandwich gần đây

Bây giờ chúng ta đã khám phá hầu hết mọi khía cạnh của các cuộc tấn công kiểu Sandwich, sau đây là phần giải thích ngắn gọn về một số cuộc tấn công gây ảnh hưởng gần đây.

- Cuộc tấn công Uniswap: Nhóm thanh khoản của Uniswap đã chứng kiến giá trị của nó tăng lên ở mức 25.2 triệu USD. PeckShield Alert, một nền tảng bảo mật chuỗi khối, thậm chí đã tweet về thủ phạm và cách thức/nơi chuyển số tiền bị đánh cắp.

- Cuộc tấn công ForceDAO: Trường hợp này xuất hiện vào tháng 4/2021, khi những kẻ tấn công sử dụng kết hợp các lệnh mua/bán và các khoản vay chớp nhoáng để thao túng thị trường. Cuộc tấn công này vào ForceDAO dẫn đến thiệt hại 367,000 USD.

- Cuộc tấn công Cream Finance: Cuộc tấn công vào tháng 2/2021 này đã bòn rút 37.5 triệu USD của dự án Cream Finance. Tương tự như cuộc tấn công ForceDAO, các khoản vay chớp nhoáng và nhiều giao dịch với chi phí giao dịch cao đã được sử dụng trong trường hợp này.

Lời kết

Không phải món Sandwich nào cũng để lại dư vị tuyệt vời. Các thuật toán định giá luôn cân bằng (nhờ hợp đồng thông minh), tỷ lệ trượt giá bất ngờ của DEX và khả năng hiển thị của các giao dịch đang chờ xử lý, tất cả đều góp phần khiến các mối đe dọa tấn công Sandwich trở nên có thật và phổ biến. Tất cả các nhà giao dịch nên tuân theo các bước thực hành giao dịch và bảo mật được nêu trong bài viết này để xây dựng hệ thống phòng thủ tốt nhất có thể và giữ an toàn nhất có thể khi tương tác với hệ sinh thái DeFi.

Câu hỏi thường gặp

Cuộc tấn công Sandwich tiền điện tử là gì?

Một cuộc tấn công Sandwich vận hành như thế nào?

Làm thế nào để ngăn chặn các bot Sandwich?

Các điều kiện cần thiết để kẻ tấn công thực hiện thành công cuộc tấn công Sandwich là gì?

Tất cả thông tin có trên trang web của chúng tôi được xuất bản một cách thiện chí và chỉ dành cho mục đích thông tin chung. Người đọc tự trách nhiệm với bất kỳ hành động nào thực hiện đối với thông tin được tìm thấy trên trang web của chúng tôi.

Tại Learn, ưu tiên của chúng tôi là cung cấp thông tin chất lượng cao. Chúng tôi dành thời gian để xác định, nghiên cứu và tạo ra nội dung giáo dục hữu ích cho độc giả.

Để duy trì tiêu chuẩn này và tiếp tục tạo ra nội dung tuyệt vời, các đối tác của chúng tôi có thể thưởng cho chúng tôi một khoản hoa hồng cho các vị trí trong bài viết của chúng tôi. Tuy nhiên, những khoản hoa hồng này không ảnh hưởng đến quy trình tạo nội dung không thiên vị, trung thực và hữu ích của chúng tôi.