Một nhóm tấn công mạng có liên hệ với Triều Tiên đang nâng cấp chiêu trò lừa đảo trên mạng xã hội, tích hợp cả các thủ thuật lừa đảo sử dụng AI vào các vụ hack liên quan đến lĩnh vực crypto, theo một báo cáo mới từ đội ngũ Mandiant của Google.

Chiến dịch này cho thấy hoạt động tấn công mạng do nhà nước chỉ đạo nhắm vào lĩnh vực tài sản số vẫn không ngừng tiến hóa và gia tăng mạnh mẽ trong năm 2025.

Cuộc gọi Zoom giả mạo khiến công ty crypto bị tấn công phần mềm độc hại

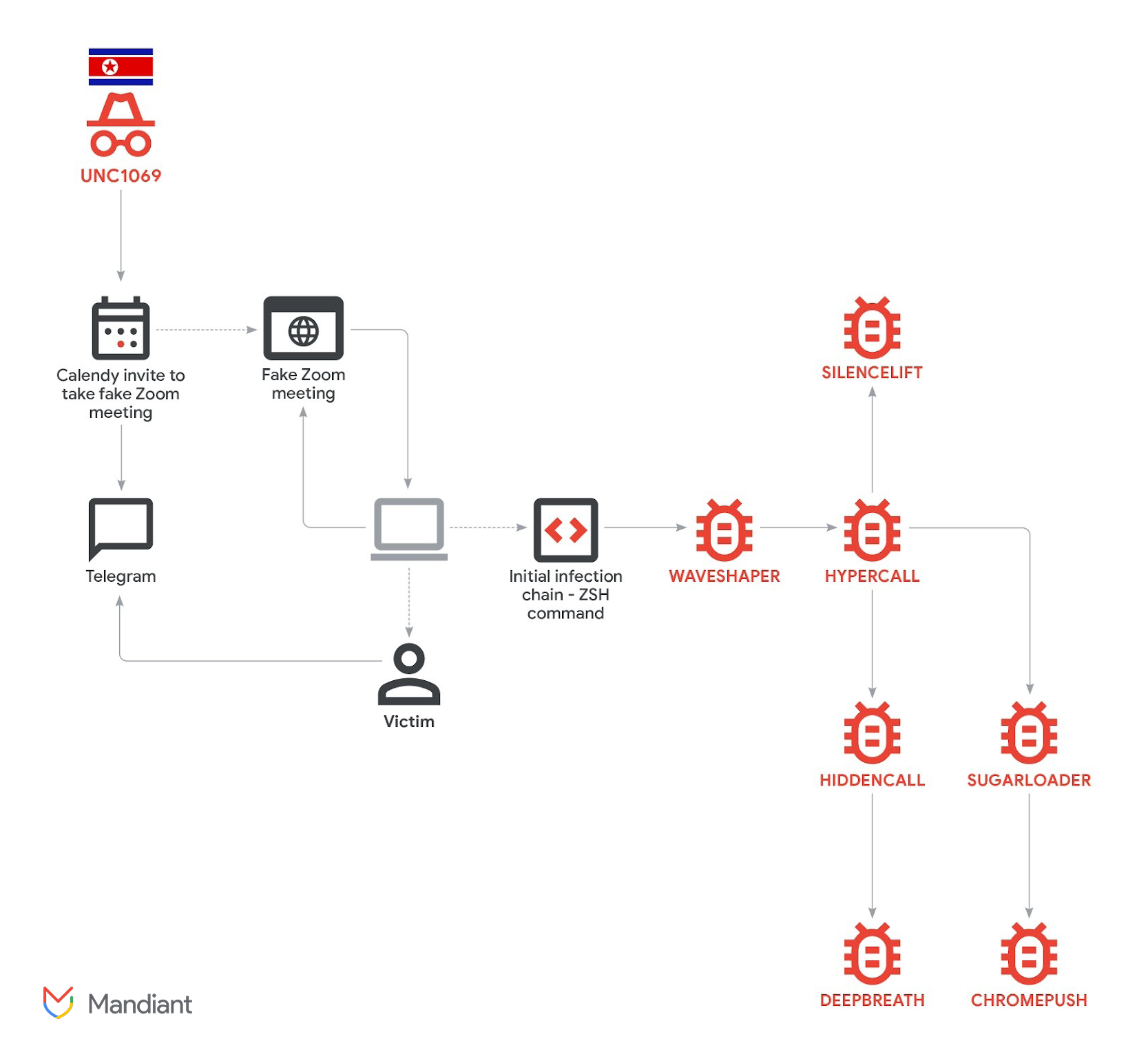

Theo báo cáo mới nhất, Mandiant đã điều tra một vụ tấn công nhằm vào một công ty FinTech trong lĩnh vực tiền mã hóa. Vụ tấn công này thuộc về nhóm UNC1069, một nhóm tội phạm mạng hoạt động với mục đích tài chính từ ít nhất năm 2018 và có liên hệ với Triều Tiên.

“Mandiant ghi nhận nhóm này thường xuyên thay đổi chiến thuật, kỹ thuật và phương pháp tấn công, cũng như cập nhật phần mềm và mục tiêu nhắm đến. Từ ít nhất năm 2023, họ đã chuyển dần từ việc spear-phishing vào các tổ chức tài chính truyền thống (TradFi) sang lĩnh vực Web3, nhắm vào các sàn giao dịch tập trung (CEX), nhà phát triển phần mềm trong lĩnh vực tài chính, công ty công nghệ cao và cả cá nhân làm việc tại các quỹ đầu tư mạo hiểm,” báo cáo viết.

Theo các nhà điều tra, vụ tấn công này bắt đầu từ việc chiếm đoạt tài khoản Telegram của một giám đốc điều hành trong ngành crypto. Kẻ tấn công đã sử dụng tài khoản này để tiếp cận nạn nhân, xây dựng niềm tin dần dần trước khi gửi lời mời họp trực tuyến qua Calendly.

Đường link họp dẫn nạn nhân tới một tên miền Zoom giả, nằm trên hệ thống do nhóm tấn công kiểm soát. Trong cuộc gọi này, nạn nhân cho biết đã thấy một video deepfake giả mạo CEO của một doanh nghiệp crypto khác.

“Dù Mandiant chưa thu thập được bằng chứng giám định pháp y để xác định chắc chắn AI đã được dùng trong trường hợp này, nhưng phương thức lừa đảo rất giống với một vụ việc đã được công bố rộng rãi trước đó, nơi được cho là cũng đã sử dụng deepfake,” báo cáo bổ sung.

Nhóm tấn công đã tạo cảm giác như có sự cố âm thanh trong cuộc gọi để lấy lý do cho bước tiếp theo. Họ hướng dẫn nạn nhân chạy các lệnh kiểm tra trên thiết bị của mình.

Những lệnh này, được tùy chỉnh cho cả hệ điều hành macOS và Windows, đã bí mật bắt đầu chuỗi lây nhiễm, dẫn đến việc cài đặt nhiều thành phần phần mềm độc hại khác nhau.

Mandiant đã phát hiện bảy loại malware khác nhau được cài đặt trong vụ việc này. Những công cụ này dùng để đánh cắp thông tin Keychain, lấy cookies và thông tin đăng nhập trên trình duyệt, truy cập dữ liệu phiên làm việc Telegram và thu thập các tệp tin nhạy cảm khác.

Theo các nhà điều tra, mục đích của cuộc tấn công là hai chiều: vừa tạo điều kiện cho việc đánh cắp crypto, vừa thu thập dữ liệu để phục vụ các cuộc tấn công lừa đảo xã hội sau này.

Kết quả điều tra cho thấy một lượng lớn các công cụ được cài lên cùng một máy tính, chứng tỏ nhóm tấn công nhắm mục tiêu kỹ lưỡng trong nỗ lực khai thác nhiều thông tin nhất có thể từ nạn nhân.

Vụ việc này chỉ là một phần trong xu hướng chung và không phải là trường hợp đơn lẻ. Tháng 12/2025, BeInCrypto đã đưa tin rằng các nhóm liên quan đến Triều Tiên đã chiếm đoạt hơn 300 triệu USD bằng cách giả dạng các nhân vật uy tín trong ngành khi tham gia các cuộc họp giả trên Zoom và Microsoft Teams.

Quy mô các hoạt động xuyên suốt cả năm thậm chí còn đáng chú ý hơn. Tổng cộng, các nhóm tấn công mạng của Triều Tiên đã chịu trách nhiệm cho các vụ trộm tài sản số trị giá 2.02 tỷ USD trong năm 2025, tăng 51% so với năm trước đó.

Chainalysis cũng cho thấy các nhóm lừa đảo liên kết với nhà cung cấp dịch vụ AI có hiệu quả hoạt động cao hơn nhiều so với những nhóm không có liên kết này. Theo đơn vị này, xu hướng này cho thấy AI có thể sẽ trở thành “vũ khí chuẩn” trong hầu hết các hoạt động lừa đảo trong tương lai.

Khi các công cụ AI ngày càng dễ tiếp cận và phát triển mạnh, việc tạo deepfake trở nên dễ dàng hơn bao giờ hết. Thời gian tới sẽ là phép thử xem liệu ngành crypto có thể điều chỉnh bảo mật kịp thời để đối phó hiệu quả với các mối đe dọa tinh vi mới này không.