ZachXBT đã công bố một loạt tài liệu bị đánh cắp từ các hacker tiền điện tử Triều Tiên. Những tài liệu này chi tiết cách mà những kẻ xâm nhập tấn công các startup tiền điện tử và cách để chống lại.

Về cơ bản, những hacker này hoạt động theo nhóm nhỏ để cùng nhau vận hành hàng chục nhân vật giả mạo, sau đó nộp đơn xin việc trong lĩnh vực IT. Sự cẩu thả và thái độ xem thường của các startup Web3 chính là tài sản lớn nhất của những tội phạm này.

Bí mật tiền mã hóa của Triều Tiên bị lộ

Kể từ khi thực hiện vụ hack Bybit đầu năm nay, các hacker Triều Tiên đã phát triển danh tiếng đáng sợ trong ngành công nghiệp tiền điện tử.

Một chiến thuật nguy hiểm mới liên quan đến việc xâm nhập vào các startup Web3; thực hành tinh vi này đã dẫn đến nhiều vụ trộm cắp khét tiếng trong năm nay. Tuy nhiên, một nhà điều tra tiền điện tử gần đây đã công bố một báo cáo chi tiết về các hoạt động này:

ZachXBT, một nhà điều tra tiền điện tử nổi tiếng, theo đuổi mọi loại tội phạm Web3, nhưng hacker Triều Tiên vẫn là một lĩnh vực quan tâm đặc biệt. Anh ấy đã theo dõi mọi thứ từ vi phạm an ninh đến rửa tiền, và đã nhiều lần cảnh báo về sự xâm nhập rộng lớn.

Tuy nhiên, hôm nay, ZachXBT đang lan truyền thông tin quý giá về cách các nhóm này hoạt động.

Cách những kẻ xâm nhập hoạt động

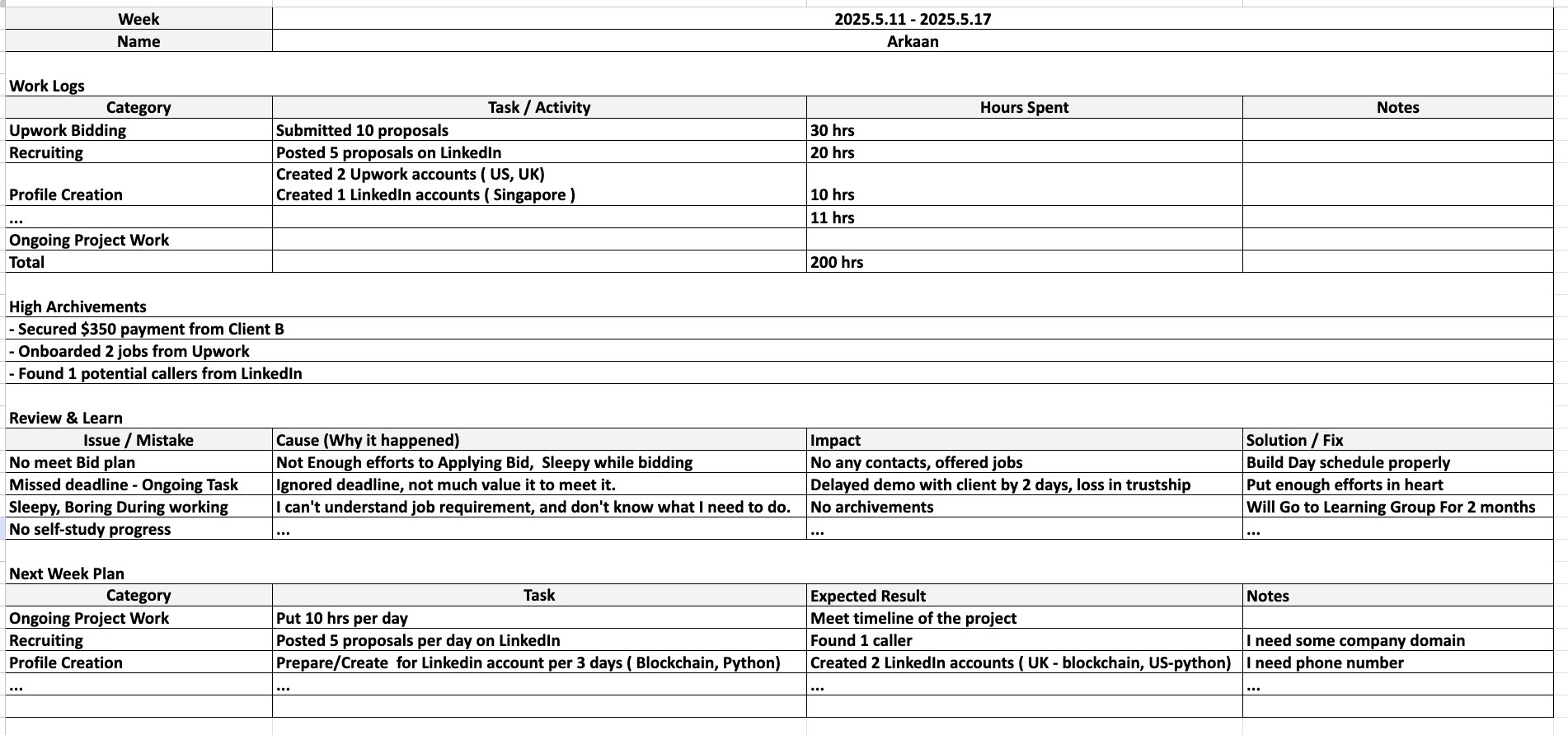

Về cơ bản, các hacker Triều Tiên chia thành các nhóm năm người để giả mạo người tìm việc trong lĩnh vực tiền điện tử. Những nhóm này cùng nhau thu thập và vận hành hơn 30 danh tính giả, mua ID chính phủ, tài khoản Upwork/LinkedIn, VPN và nhiều thứ khác.

Sau khi làm điều này, họ bắt đầu nộp đơn xin việc trong lĩnh vực tiền điện tử và tìm kiếm lỗ hổng bảo mật khi họ tìm được việc làm. Họ rất ưa thích các vai trò IT, vì điều này cho họ nhiều cơ hội để tìm kiếm điểm yếu và hợp tác trong công việc che đậy.

Những trò lừa đảo tiền điện tử của Triều Tiên này rất tinh vi, nhưng những tài liệu này cho thấy cách để chống lại. Một vài manh mối quan trọng, như lựa chọn VPN của họ, có thể lộ ra một ứng viên giả mạo. Thay vào đó, vấn đề lớn nhất là sự kiêu ngạo.

Khi các nhà điều tra an ninh mạng cảnh báo các startup Web3 về khả năng bị xâm nhập, họ có thể nhận được phản hồi xem thường:

“Thách thức chính trong việc chống lại [các hacker Triều Tiên] tại các công ty bao gồm sự thiếu hợp tác. Cũng có sự cẩu thả từ các đội ngũ tuyển dụng họ, những người trở nên đối đầu khi được cảnh báo. [Những hacker này] không hề tinh vi, nhưng rất kiên trì, vì có rất nhiều người đang tràn ngập thị trường việc làm toàn cầu cho các vai trò,” ZachXBT tuyên bố.

Những hacker này không bao giờ cam kết với một công việc, chỉ ở lại đủ lâu để tìm ra lỗ hổng bảo mật. Khi họ tìm thấy một, các nhóm như Lazarus sử dụng một đơn vị hoàn toàn khác để thực hiện vụ hack.

Những phương pháp này khuyến khích các hacker tiền điện tử Triều Tiên duy trì danh tính che đậy mỏng manh, hy vọng rằng các thực hành tuyển dụng lười biếng chỉ ra các biện pháp an ninh dễ bị tổn thương.

Các startup Web3 nên nhận thức về các hacker Triều Tiên, không bị tê liệt bởi nỗi sợ hãi về họ. Một chút cẩn thận và thận trọng có thể giúp bảo vệ bất kỳ dự án nào khỏi các cuộc tấn công xâm nhập này.